A diario recibimos phishing o correos fraudulentos. Algunos se ven a simple vista, otros nos dan mala espina, pero algunos, los phishing más peligrosos, son casi indetectables. En estas entregas vamos a ver cómo analizar un phishing y explicar las pautas que hay que seguir para identificarlos de la manera adecuada.

Cómo detectar un correo falso

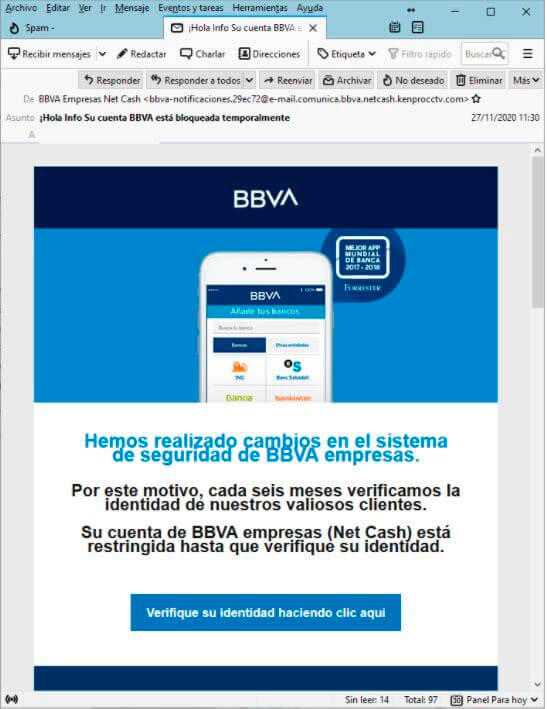

Imaginemos por un momento que nos ha llegado a nuestro buzón de correo este email procedente del BBVA avisando que nuestra cuenta está restringida. ¡Vaya susto! ¿Qué ha pasado? En principio todo está correcto, así que no se entiende que el BBVA envíe este mensaje. Además, nos pide que verifiquemos nuestra identidad y cliquemos en un botón que aparece bien grande en medio del mensaje.

Obviamente, este correo es falso. Veamos visualmente por qué:

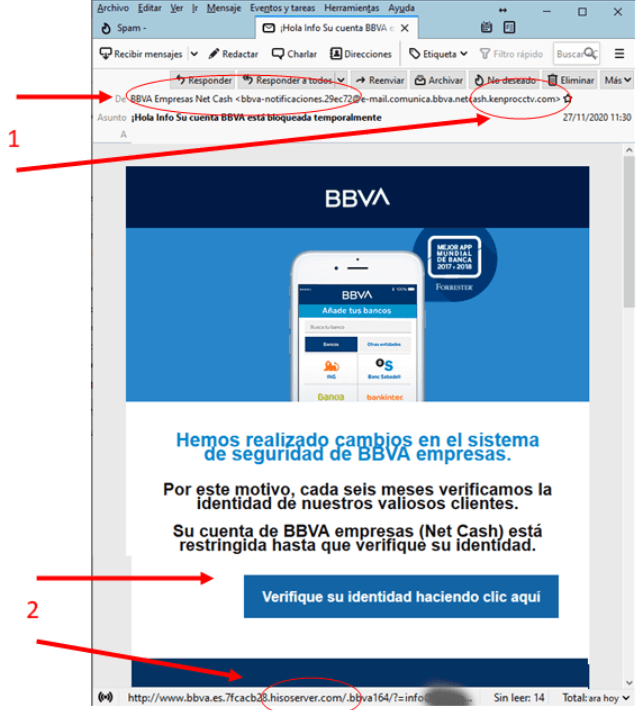

En primer lugar (1), observamos que el nombre del emisor y su dominio remitente NO COINCIDEN. El nombre del usuario dice ser “BBVA Empresas Net Cash”, pero a continuación observamos que el dominio del remitente es kenprocctv.com No hay que confundir el nombre de un servidor con el dominio al que pertenece. El dominio es únicamente la parte final formada por el nombre seguido de un punto y la extensión. kenprocctv.com en este caso. En cambio, el servidor que lo envía y que pertenece a ese dominio se denomina e-mail.comunica.bbva.netcash.kenprocctv.com. Evidentemente, ese dominio nada tiene que ver con BBVA. Sin embargo le han puesto un nombre al servidor de correo que incluye bbva.netcash adrede para confundir.

Primero, el emisor y su dominio no coinciden

Observamos que el nombre del emisor y su dominio remitente NO COINCIDEN. El nombre del usuario dice ser “BBVA Empresas Net Cash”, pero a continuación observamos que el dominio del remitente es kenprocctv.com. No hay que confundir el nombre de un servidor con el dominio al que pertenece. El dominio es únicamente la parte final formada por el nombre seguido de un punto y la extensión kenprocctv.com en este caso. En cambio, el servidor que lo envía y que pertenece a ese dominio se denomina e-mail.comunica.bbva.netcash.kenprocctv.com. Evidentemente, ese dominio nada tiene que ver con BBVA. Sin embargo le han puesto un nombre al servidor de correo que incluye bbva.netcash adrede para confundir.

El dominio es únicamente la parte final formada por el nombre seguido de un punto y la extensión.

Segundo, observa el botón de la llamada a la acción

En segundo lugar (2), observamos que el botón de llamada a la acción, al que tan amablemente nos invitan a que cliquemos, conduce a la dirección: http://www.bbva.es.7fcacb28.hisoserver.com/.bbva164/?=info…

Como acabamos de ver, el dominio real no es BBVA. Sin embargo, hay una barra (/) y luego .bbva164 ¿Eso no es el BBVA? Pues no, no lo es. En una dirección web o URL, lo que hay detrás de la primera barra tras la extensión ya no es parte del dominio, sino una página de ese dominio. Una URL tiene este formato:

http://nombre.dominio.extension/página en el formato INSEGURO sin cifrar, y si tenemos cifrado ssl el url sería https://nombre.dominio.extension/página

Una página web insegura comienza por http:// y una segura por https://. Sin embargo, que tenga https o aparezca un candado cerrado no garantiza que sea la verdadera página, sino que ese dominio tiene cifrado. Otra cosa es que el dominio sea el que realmente debe ser. No basta con parecer al verdadero, debe ser el verdadero.

Pues aclarado este punto, observamos que el dominio al que pretender enviarnos es hisoserver.com, nada que ver con BBVA. El hecho de que la página de la URL comience por .bbva164/?…. está hecho de manera concienzuda para confundir y dar credibilidad al engaño. Además, la página está con protocolo http y el banco siempre nos remitirá a una página https

¿Cómo detectar un ataque phishing en el móvil?

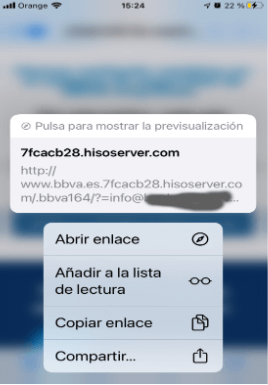

Fácil de ver y fácil de detectar, ¿verdad? Claro, en el pc. Nuestra pantalla es ancha y se lee toda la dirección, ¿a que sí? ¿Y cómo se ve desde el móvil?

Lo primero que observamos es que, en la vista desde nuestro smartphone, la dirección del remitente que era tan larga, ya no se ve. Esto está diseñado así precisamente para que pique la gente cuando reciba el phishing desde su móvil. Es decir, los phishing se diseñan para parecer reales según dónde los leamos.

Si nos fijamos en la dirección del remitente parece que sea BBVA Empresas. Sin embargo, no hay forma de verlo… ¿o sí?

Para poder ver la dirección completa de quién nos envía un email, debemos hacer varias cosas sencillas, pero varias. No es algo directo.

Lo primero es posicionarse sobre el remitente y mantener el dedo sobre la dirección que aparece en pantalla sin moverlo durante un segundo. Acto seguido, nos sale una pantalla con el contacto. Pero como son muy listos, en el nombre escriben lo que ellos quieren que veamos, y aparece BBVA Empresas Net Cash. Sin embargo, en la dirección del correo, en el campo “otro” si estás en un iPhone, está la dirección completa del email.

Y… ¡vaya! Como es muy largo no se ve todo. Pues bien, mantenemos el dedo pulsado sobre la dirección de correo y nos sale la opción “Copiar”. Así que la copiamos, abrimos la aplicación Notas del smartphone y pegamos sobre ella.

De este modo nos aparece la dirección real: bbva-notificaciones.29ec72@e-mail.comunica.bbva.netcash.kenprocctv.com

Sí, es engorroso, pero es que precisamente estamos ante un phishing diseñado para engañar al usuario desde su smartphone.

Veamos ahora qué pasa con el botón de llamada a la acción: Si ponemos el dedo sobre el botón de “Verifique su identidad…” nos salta una ventana que nos permite ver el URL a donde nos lleva el enlace. Y aquí observamos que el dominio no es el auténtico BBVA sino el fraudulento, que vimos anteriormente, y que apunta al dominio hisoserver.com.

Por supuesto, no hacemos la previsualización ni lo abrimos.

Como hemos visto en esta entrega, los detalles visuales y un análisis de las direcciones reales y los botones del tipo llamada a la acción (aquellos que nos invitan a pulsar), nos pueden ayudar muchísimo a la hora de detectar un correo fraudulento. Y especial cuidado cuando estos correos lleguen a nuestro móvil. No hay prisa. Esperad a verlos en vuestro pc o, de ser posible, reenviadlos a alguien con un pc para que verifique las direcciones y botones, puesto que se lee más fácilmente.

“Ante la duda, no hagas nada desde tu terminal móvil. Espera a llegar ante tu ordenador personal. La mayoría del phishing se diseña para surtir efecto en el smartphone.”

A pesar de esto, no hay que bajar la guardia. Aquí los descubrimos porque los dominios remitentes claramente se ven que son diferentes al esperado. Pero es posible hacer un phishing donde el dominio remitente aparezca realmente un dominio legítimo. ¿Y eso? Pues porque cualquiera puede montarse su propio servidor de correo en su pc, llamarle como le de la gana, y crearse un usuario que sea, pues, no sé, el director general de tu empresa y te pida que transfieras 50.000€ a una cuenta corriente de un proveedor nuevo. En estos casos, hay que analizar las cabeceras y meterse un poco más en el barro. Pero esto, en la siguiente entrega.

Si te has quedado con ganas de saber más sobre el phishing y el sector de la ciberseguridad, en CODE SPACE impartimos un Bootcamp Ciberseguridad Red Team donde aprenderás rodeado de los mejores profesionales del sector. .

Que la fuerza os acompañe